KYC. Trois lettres partout. Dans les textes. Dans les outils. Dans les audits.

Mais derrière l’acronyme, un dispositif à la fois technique et politique, étroitement surveillé, souvent mal compris. Ce n’est pas un module, c’est une mécanique : identifier, documenter, arbitrer, tracer. Et chaque faille peut exposer toute l’entreprise.

Le KYC n’est pas une formalité. C’est une chaîne de décisions, de validations, de responsabilités. Un système vivant, mouvant, sous tension. Et surtout, un enjeu de maîtrise : des risques, des données, des règles – et de leur application, au jour le jour, client par client.

Ce guide a un objectif : clarifier sans simplifier. Définir, structurer, illustrer. Et surtout, parler métier.

Parce que le KYC ne se vit pas uniquement dans des textes de loi, mais dans votre entreprise.

Ce n’est pas l’idée du KYC qui la protège, ce sont les seuils qu’on définit, les alertes qu’on déclenche, les décisions qu’on justifie.

Le cadre est posé. Entrons dans le détail.

Au sommaire (interactif) de cet article :

-

- Qu’est-ce que le KYC et pourquoi est-ce un enjeu pour votre entreprise ?

- Quelles sont les différences entre KYC et LCB-FT ?

- Qui est soumis aux obligations KYC en France ?

- Les 4 composantes du KYC

- Les grandes étapes pour structurer son processus KYC

- KYC fiabilisé : quels avantages pour les entreprises ?

- La collecte des documents

- Top 5 des erreurs à éviter

- Quelles solutions digitales pour gérer le KYC et le transformer

en avantage concurrentiel ? - KYC : au-delà du cadre, l’enjeu

- 10 points clés à retenir

- 10 questions que se posent les professionnels de KYC

1 – Qu’est-ce que le KYC et pourquoi est-ce un enjeu pour votre entreprise ?

Le KYC désigne l’ensemble des procédures qui permettent à une entreprise d’identifier un client, d’évaluer son niveau de risque et de surveiller l’évolution de cette relation dans le temps.

Il s’inscrit dans le cadre plus large de la LCB-FT (lutte contre le blanchiment de capitaux et le financement du terrorisme) et des obligations de vigilance définies par le Code monétaire et financier.

Mais au-delà du cadre juridique, le KYC est devenu une fonction critique dans toute organisation exposée au risque de délinquance financière. Il ne s’agit plus seulement de se conformer : il s’agit de prévenir, de documenter, de justifier, de pouvoir démontrer.

Car contrairement à une idée répandue, le KYC ne se limite ni à la collecte de documents ni à une vérification d’identité ponctuelle. C’est un processus structuré, articulé autour de quatre composantes clés, qui s’étend de l’entrée en relation jusqu’à la fin de la relation d’affaires — avec une exigence continue de mise à jour et de réévaluation.

CAS D’USAGE CONCRET__________

Une banque qui intègre un nouveau client entreprise doit :

• Identifier la structure juridique, les bénéficiaires effectifs, les personnes politiquement exposées (PPE),

• Évaluer le niveau de risque (secteur d’activité, zone géographique, complexité de la structure…),

• Collecter les pièces justificatives et s’assurer de leur validité,

• Déterminer les mesures de vigilance adaptées et mettre en place un suivi régulier.

Et ce n’est pas une formalité unique : le risque évolue, le client aussi. Le KYC est un dispositif vivant.

Si vous souhaitez approfondir le sujet KYC, de son contexte à la mise en œuvre concrète d’un dispositif dans votre entreprise, nous vous proposons la lecture de ce livre blanc qui fait un tour d’horizon complet de ce sujet.

1a – Pourquoi le KYC est-il obligatoire ?

Le KYC n’est pas une pratique de confort. C’est une exigence légale, imposée par le Code monétaire et financier et issue des directives européennes relatives à la lutte contre le blanchiment de capitaux et le financement du terrorisme (LCB-FT).

L’obligation repose sur plusieurs articles du Code monétaire et financier, notamment :

Le déclencheur est clair : toute relation d’affaires ou toute opération ponctuelle atteignant un seuil réglementaire implique l’application des mesures de vigilance.

Ces exigences s’inscrivent dans un cadre européen harmonisé, en particulier via la cinquième directive anti-blanchiment (UE 2018/843), transposée en droit français.

En cas de manquement, les risques sont multiples :

-

- Sanctions réglementaires (ACPR, CNIL, TRACFIN),

- Pénalités administratives ou disciplinaires,

- Failles opérationnelles : détection tardive d’un risque, incapacité à justifier une décision, défaut de traçabilité.

Le KYC est l’un des piliers de la vigilance. Il conditionne la conformité, mais aussi la résilience des dispositifs face aux risques financiers et réputationnels.

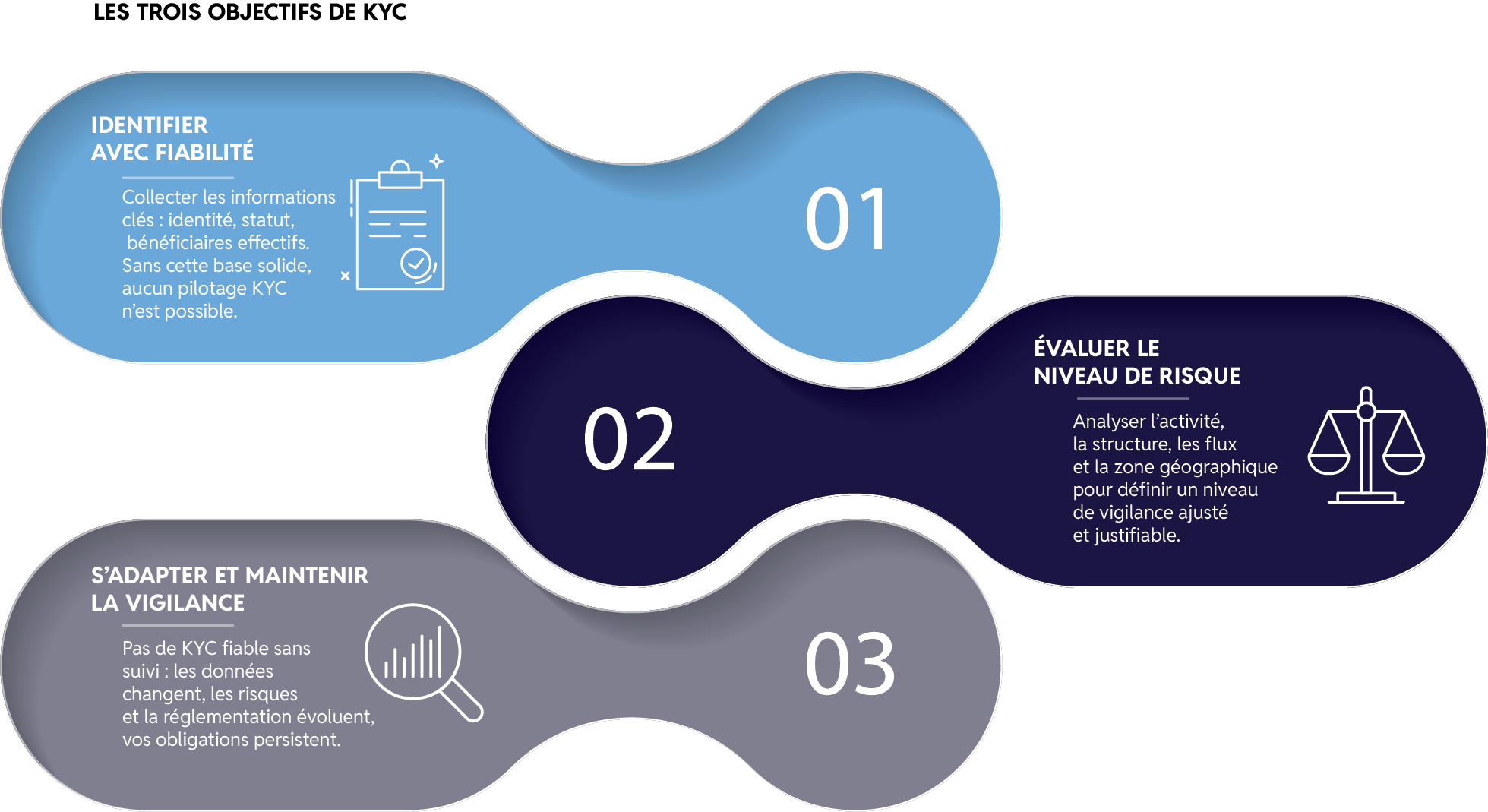

1b – Les 3 objectifs fondamentaux de KYC

Le KYC vise trois objectifs complémentaires et indissociables :

-

- Identifier

Assurer l’identification du client, de ses représentants légaux, de ses bénéficiaires effectifs et de toute personne exerçant un contrôle effectif. Cette étape va bien au-delà de la collecte de justificatifs : elle suppose une lecture rigoureuse des structures et une compréhension des rôles exercés. - Évaluer

Évaluer le niveau de risque de blanchiment ou de financement du terrorisme en s’appuyant sur des critères objectifs (secteur, pays, complexité, historique). Cette évaluation est indispensable pour ajuster les diligences et ne pas appliquer un traitement uniforme à des situations qui ne le sont pas. - Adapter la vigilance

Le KYC ne s’arrête pas une fois le dossier complété. Il se pilote dans la durée, selon le niveau de risque. Le suivi s’adapte : plus la relation est sensible, plus la vigilance doit être active.

- Identifier

1c – Les défis des équipes responsables du KYC

Concrètement, mettre en œuvre un KYC conforme et efficace implique de relever plusieurs défis

quotidiens :

– Traduire la réglementation en règles métiers applicables.

La loi fixe des principes. Ce sont les équipes qui doivent les transformer en workflows, documents attendus, critères de scoring ou règles de clôture.

– Collecter les bonnes données, au bon moment, auprès des bons interlocuteurs.

La donnée est au cœur du dispositif KYC. Mais en pratique, elle est souvent dispersée, hétérogène, ou obsolète. Des informations clés (bénéficiaires effectifs, justificatifs d’adresse, situation juridique ou financière) peuvent manquer ou se contredire, ce qui ralentit l’analyse et fragilise la conformité.

Pourtant, un KYC bien conçu est aussi un puissant levier d’enrichissement de la donnée client. Il permet non seulement de structurer et fiabiliser les informations collectées, mais aussi d’y ajouter des données issues de sources externes via API — par exemple l’identification automatique de dirigeants, le statut de personne décédée, ou des indicateurs financiers sur la santé de l’entreprise. Ce type d’enrichissement passif, sans sollicitation supplémentaire de l’utilisateur, améliore la qualité de la base client, alimente les analyses internes et fait gagner du temps aux équipes.

En ce sens, le KYC dépasse largement sa fonction réglementaire : bien exploité, il devient un socle pour une connaissance client à la fois plus complète, plus dynamique et plus exploitable.

– Maintenir un dispositif fluide et traçable malgré la pression documentaire.

Chaque justification doit pouvoir être retrouvée et expliquée. Chaque décision arbitrée.

– Gérer le volume sans sacrifier la qualité.

La plupart des équipes conformité sont confrontées à une volumétrie croissante, sans gain équivalent de ressources ou de moyens.

CAS D’USAGE CONCRET__________

Une équipe KYC efficace doit pouvoir :

• retrouver à tout moment la grille de risque appliquée à un client,

• justifier la clôture d’une alerte ou le non-recours à une diligence renforcée,

• expliquer pourquoi un bénéficiaire effectif a été écarté d’un screening,

• produire une preuve de revue périodique à jour en cas d’audit.

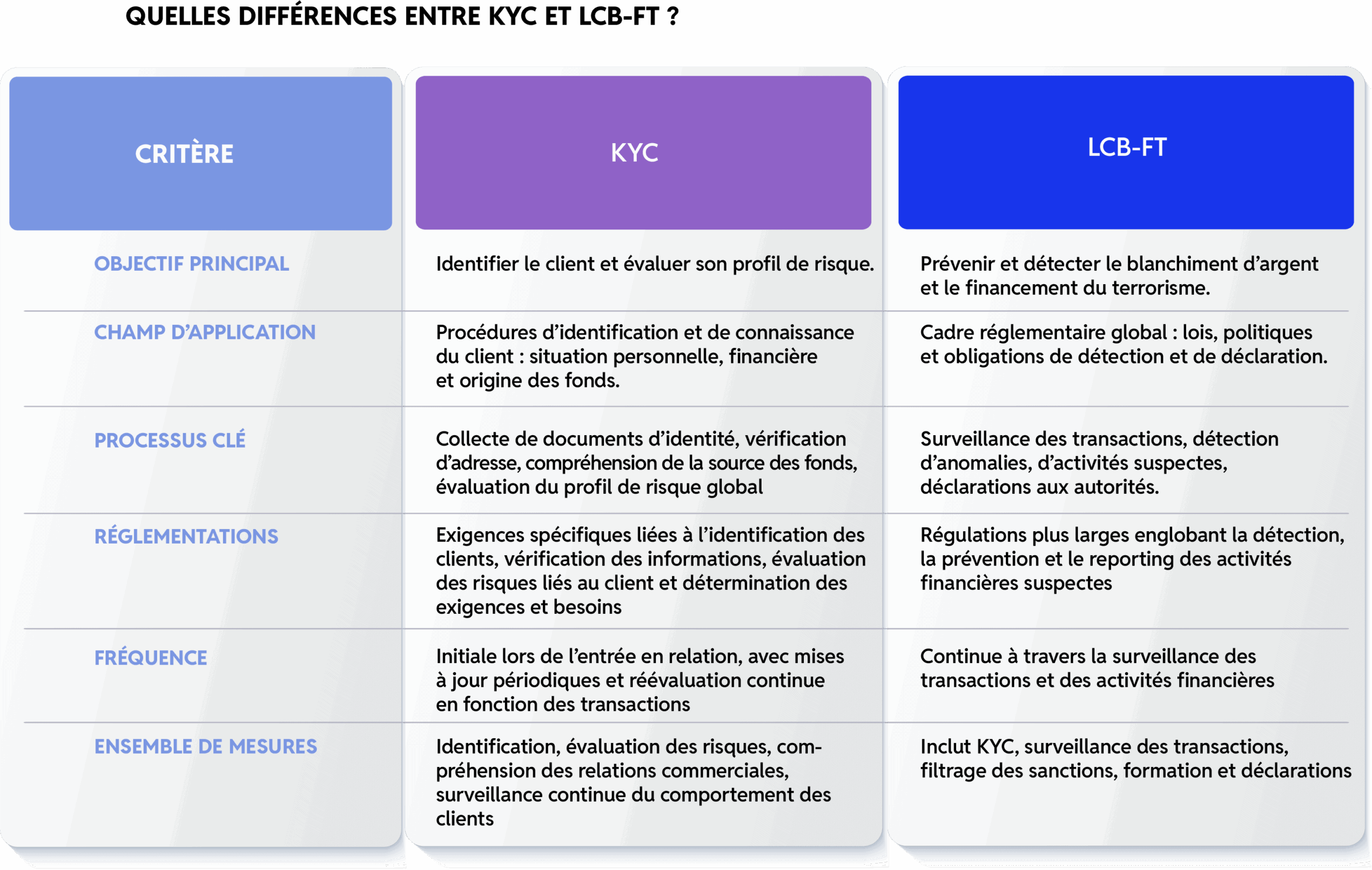

2 – Quelles sont les différences entre KYC et LCB-FT ?

KYC et LCB-FT sont souvent utilisés de manière interchangeable. Pourtant, il ne s’agit pas de synonymes. Le KYC constitue l’une des composantes du dispositif LCB-FT, mais il ne l’épuise pas.

L’un relève d’une mécanique opérationnelle, l’autre d’un cadre réglementaire plus large.

C’est une confusion fréquente dans les discours marketing comme dans certaines implémentations logicielles : croire que “faire du KYC” revient à être conforme à ses obligations LCB-FT.

C’est inexact. La réalité est plus structurée :

CAS D’USAGE CONCRET__________

Le KYC ne suffit pas, à lui seul, à répondre à l’ensemble des obligations LCB-FT

Un dispositif LCB-FT robuste suppose de mobiliser plusieurs leviers complémentaires :

• Identifier et vérifier les clients (KYC),

• Filtrer les personnes sous sanctions et les PPE,

• Surveiller les transactions dans la durée (KYT),

• Détecter les signaux faibles (médias négatifs, changements de comportement, etc.),

• Déclarer les soupçons à Tracfin,

• Former les équipes à l’analyse de risque et à la traçabilité des décisions.

Un bon KYC est un prérequis. Mais ce n’est qu’un maillon dans la chaîne de vigilance.

3 – Qui est soumis aux obligations KYC en France ?

Longtemps cantonné aux banques et aux assurances, le KYC s’est imposé bien au-delà du secteur financier. D’année en année, la réglementation s’est renforcée. Le champ des acteurs concernés s’est étendu, sans retour en arrière.

L’article L.561-2 du Code monétaire et financier fixe la liste des entités assujetties. Elle est longue, précise, et ne cesse d’évoluer. Aujourd’hui, sont notamment concernés :

• les établissements de crédit, de paiement et de monnaie électronique,

• les compagnies d’assurance et mutuelles,

• les entreprises d’investissement et sociétés de gestion,

• les intermédiaires en opérations de banque ou en assurance,

• les avocats, notaires, huissiers, commissaires aux comptes,

• les experts-comptables et conseils fiscaux,

• les agents immobiliers, marchands de biens, syndics,

• les opérateurs de jeux, casinos, paris en ligne,

• les plateformes de financement participatif,

• les prestataires de services sur actifs numériques (PSAN)

• les antiquaires, les commissaires-priseurs, les maisons de vente.

La liste complète est accessible ici.

4 – Les 4 composantes du KYC

Le KYC dépasse largement la simple collecte de justificatifs. C’est un dispositif structuré, articulé autour de quatre composantes indissociables : établir la relation d’affaires, identifier les parties, évaluer le risque, et surveiller dans le temps.

Chaque composante joue un rôle précis. Leur maîtrise conditionne la robustesse de l’ensemble.

4a – Établir la relation d’affaires

Toute obligation KYC repose sur l’existence d’une relation d’affaires. C’est le point de départ. Elle se caractérise par un lien stable, contractuel ou implicite, entre un client (personne physique ou morale) et une entité assujettie.

Mais il ne suffit pas d’identifier l’entité contractante. Il faut aussi qualifier tous les intervenants de la

relation :

• les représentants légaux,

• les bénéficiaires effectifs,

• les tiers impliqués dans l’exécution ou la structuration des opérations.

L’analyse doit être globale. C’est elle qui permettra ensuite de déterminer la nature des obligations de vigilance à appliquer.

4b – L’identification et la vérification de l’identité

C’est la première brique opérationnelle.

Identifier un client, ce n’est pas recopier une fiche signalétique. C’est vérifier, documenter, archiver.

Pour une personne physique, cela implique :

• la collecte des données de base (nom, date et lieu de naissance, nationalité),

• la vérification des pièces justificatives (CNI, passeport, justificatif de domicile),

• la conservation de ces éléments, dans des conditions qui garantissent leur intégrité et leur accessibilité.

Pour une personne morale :

• identification de la structure (raison sociale, forme, SIREN…),

• vérification de l’identité des représentants,

• collecte et qualification des bénéficiaires effectifs. Identification et vérification sont indissociables : l’une sans l’autre rend le dispositif incomplet.

4c – L’évaluation du risque

Chaque relation d’affaires doit être évaluée en fonction de son niveau de risque.

C’est le principe de base des obligations de vigilance.

Cette évaluation repose sur des critères objectifs :

• activité du client, zone géographique, complexité de la structure,

• historique de la relation, comportement transactionnel,

• exposition médiatique ou politique.

Le niveau de risque déterminé (standard, élevé, ou faible) dicte ensuite :

• les diligences à appliquer,

• la fréquence des revues,

• le niveau de documentation requis.

L’évaluation doit être traçable, justifiée, révisable. Toute approximation expose à un défaut de vigilance.

4d – La surveillance continue

Le KYC ne s’arrête pas une fois le client identifié. Il se prolonge dans le temps. La surveillance continue vise à détecter, sans rupture, tout changement significatif dans la situation du client ou dans la relation.

Il peut s’agir :

• d’une modification d’actionnariat,

• d’un changement de dirigeant ou de bénéficiaire effectif,

• d’un signalement dans les médias,

• d’une transaction atypique ou inhabituelle.

Cette surveillance repose sur trois piliers :

• des données à jour,

• un profil de risque initial précis,

• des règles de déclenchement claires et maîtrisées.

CAS D’USAGE CONCRET__________

Une surveillance continue efficace permet de :

• détecter un changement de bénéficiaire effectif,

• recevoir une alerte en cas de mise en cause dans la presse,

• requalifier un client en risque élevé après une transaction atypique,

• déclencher une revue anticipée sans attendre l’échéance annuelle,

• historiser chaque alerte, chaque justification, chaque clôture.

Sans ce suivi dans la durée, le KYC devient obsolète.

Et l’entreprise, aveugle face à ses propres risques.

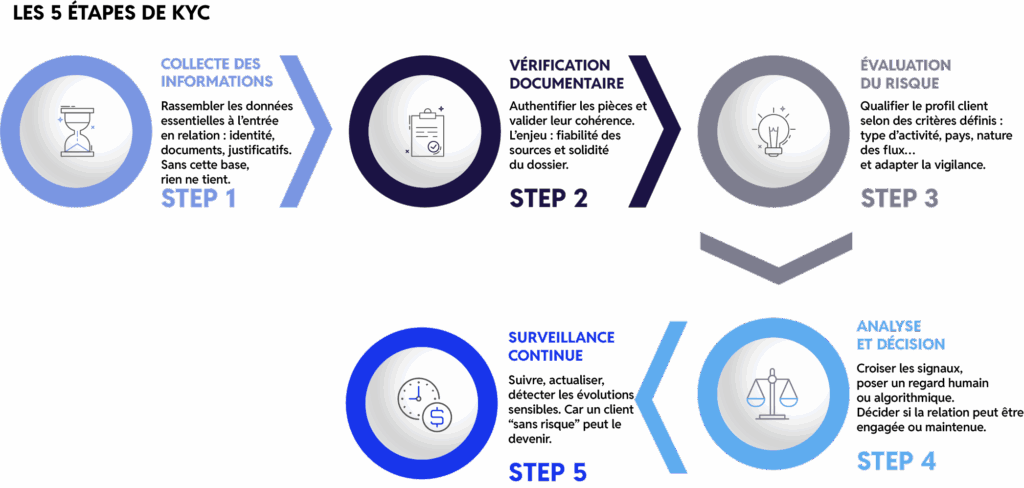

5 – Quelles sont les grandes étapes pour structurer son processus KYC ?

Mettre en œuvre un KYC conforme ne se résume pas à un empilement de procédures ou de solutions logicielles. C’est un enchaînement logique, structuré, séquencé. Chaque étape repose sur la précédente et prépare la suivante.

Le dispositif se construit en cinq temps : collecter, vérifier, profiler, évaluer, surveiller. Chacun de ces blocs doit être formalisé, traçable et aligné sur les obligations légales.

5a – Première étape : la collecte des données

Première étape incontournable : disposer d’informations exploitables. Cela implique de définir en amont les données attendues pour chaque typologie de client (personne physique, personne morale, association…), et les canaux par lesquels ces données seront recueillies.

La collecte doit être :

• exhaustive sur les éléments requis,

• adaptée au profil du client,

• organisée pour limiter les re-saisies et les erreurs,

• compatible avec les exigences RGPD.

Un formulaire numérique bien structuré permet de fiabiliser cette phase, d’unifier les pratiques, et de tracer chaque transmission d’information.

5b – Deuxième étape : la vérification des données et des documents

Une donnée non vérifiée est une donnée inutile. Toute information collectée doit être confrontée à une pièce justificative, à une source authentique, ou à un mécanisme de contrôle interne.

Cela concerne :

• l’identité du client et des représentants,

• l’adresse, le numéro SIREN, les statuts juridiques,

• les bénéficiaires effectifs déclarés.

Le processus de vérification doit être documenté. Qui a vérifié, à quelle date, sur quelle base ? En cas de contrôle, la capacité à retracer cette chaîne de validation est essentielle.

5c – Troisième étape : la composition des profils et des risques

Une fois les données vérifiées, il faut construire un profil cohérent. Ce profil servira de socle à l’évaluation du risque.

Cela implique :

• d’agréger les informations juridiques, financières, et comportementales,

• de qualifier les expositions géographiques, sectorielles ou structurelles,

• d’intégrer les données historiques en cas de relation existante.

Ce profil doit être intelligible, structuré, et partageable en interne. Il doit permettre à toute équipe de comprendre rapidement avec quel type de client elle interagit.

5d – Quatrième étape : l’évaluation des risques

L’étape d’évaluation transforme les données en décisions.

Elle permet de déterminer le niveau de vigilance à appliquer.

Cette évaluation repose sur une grille de scoring ou une typologie de risques validée. Les critères doivent être objectifs, pondérés, et reproductibles.

Trois niveaux de risque sont généralement retenus :

• standard,

• élevé (vigilance renforcée),

• faible (vigilance allégée, sous conditions).

Toute classification doit être justifiée et documentée.

En l’absence de formalisation, l’arbitraire s’installe. Et avec lui, le risque de non-conformité.

5e – Cinquième étape : la surveillance continue et gestion des alertes

Une fois la relation en place, le KYC ne s’arrête pas. La surveillance continue permet de détecter tout changement significatif susceptible d’altérer le profil de risque.

Cela inclut :

• les modifications d’actionnariat, de dirigeants, d’activité,

• les signaux externes : adverse media, sanctions, atteintes à la réputation,

• les comportements atypiques : flux inhabituels, mouvements incohérents.

Des seuils de déclenchement doivent être définis. Chaque alerte doit être tracée, analysée, qualifiée.

Et chaque décision (clôture, escalade à un niveau de vigilance supérieur, requalification) documentée.

CAS D’USAGE CONCRET__________

Un processus KYC bien structuré permet à une équipe conformité de :

• retrouver l’origine d’un score de risque,

• justifier l’absence de diligence renforcée,

• produire un historique d’alertes par client,

• déclencher une revue exceptionnelle en moins d’une heure,

• auditer la qualité des données sur un portefeuille défini.

Pour aller plus loin : lire notre article sur

les 5 briques logicielles à la base de tout dispositif KYC.

6 – KYC fiabilisé : quels avantages pour les entreprises ?

Ce n’est ni un concept réglementaire, ni une obligation en soi.

Pourtant, c’est ce qui fait la différence entre un KYC défendable, et un KYC vulnérable.

Un KYC fiabilisé, c’est un dispositif :

-

- complet (toutes les étapes sont couvertes),

- exact (les données sont justes, vérifiées, à jour),

- traçable (chaque décision peut être expliquée),

- maîtrisé (aucune dépendance à un acteur ou à un outil sans contrôle),

- durable (capable de résister dans le temps, à charge et sous contrainte).

C’est l’opposé d’un KYC bricolé, dispersé entre plusieurs outils, non documenté, ou figé dans des procédures manuelles opaques. Et les bénéfices sont concrets.

6a – Prévenir les activités illicites

Un KYC fiabilisé permet de repérer plus tôt les signaux faibles, de détecter les incohérences dans les déclarations, de croiser efficacement les informations. Il devient un outil de défense actif contre le blanchiment, le financement du terrorisme, la fraude.

6b – Protéger la réputation de l’entreprise

En cas de contrôle, ce qui est demandé, c’est la capacité à prouver. Justifier une clôture d’alerte. Expliquer une absence de déclaration. Produire une piste d’audit complète retraçant chaque étape de la revue. Un KYC maîtrisé renforce la crédibilité de l’entreprise auprès des régulateurs, partenaires et clients.

6c – Réduire le risque de sanction

L’ACPR, l’AMF, la CNIL ou les juridictions pénales peuvent prononcer des sanctions administratives, disciplinaires ou pénales en cas de manquement. Tracfin, de son côté, ne sanctionne pas, mais peut transmettre un signalement au procureur de la République. Le simple fait de ne pas pouvoir justifier une décision — clôture d’alerte, absence de revue, incohérence documentaire — peut suffire. Fiabiliser son KYC, c’est réduire cette exposition à la source.

6d – Gagner en efficacité opérationnelle

Un dispositif bien structuré réduit le bruit. Moins de fausses alertes. Moins de ressaisies. Moins d’arbitrages non tracés. Cela permet aux équipes de se concentrer sur les dossiers à enjeu, et de sécuriser les points de contrôle clés.

6e – Renforcer la confiance client

Dans certains secteurs, le KYC est vécu comme une contrainte. Mais quand il est bien mené, fluide, transparent, il devient un facteur de confiance. Le client voit que l’entreprise maîtrise son process. Et cela peut faire la différence.

CAS D’USAGE CONCRET__________

Une entreprise qui fiabilise son KYC peut :

• détecter plus tôt un changement de bénéficiaire effectif,

• répondre efficacement à une demande Tracfin,

• produire une revue à jour pour chaque client en portefeuille,

• améliorer ses délais d’onboarding sans sacrifier la conformité,

• démontrer sa rigueur dans un appel d’offres ou face à un partenaire bancaire.

7 – KYC : la collecte des documents

Le KYC repose sur des données fiables.

Et ces données s’appuient sur des documents — précis, justifiés, exploitables.

Encore faut-il savoir quelles pièces demander, à quel profil de client, et dans quel contexte de vigilance. Personne physique ou morale, structure simple ou complexe, niveau de vigilance standard ou renforcé : les documents requis varient.

D’où la nécessité d’une checklist formalisée, adaptée aux typologies de clients et aux obligations applicables (articles L.561-5 et L.561-6 du Code monétaire et financier).

Elle permet :

-

- d’unifier les pratiques entre équipes,

- de fiabiliser la collecte dès l’entrée en relation,

- de limiter les oublis ou écarts de traitement,

- et de justifier les diligences appliquées en cas de contrôle ou d’audit.

Ces exigences doivent ensuite se traduire, concrètement, dans une collecte de données adaptée à chaque type de client.

À titre illustratif, les tableaux suivants présentent les cas les plus fréquents : personnes physiques et personnes morales à structure simple.

• les informations à recueillir,

• les documents justificatifs attendus,

• les adaptations éventuelles selon le niveau de vigilance.

Pour centraliser cette collecte, limiter les erreurs et accélérer les délais, le plus efficace reste le recours à un formulaire digital structuré.

Il permet d’aligner les exigences réglementaires avec l’expérience utilisateur — sans compromis sur la conformité, la traçabilité ou l’auditabilité.

Exemple : les documents à recueillir pour une personne physique :

Autre exemple : les documents à recueillir pour un cas standard de personne morale :

8 – KYC : top 5 des erreurs à éviter

Plusieurs manquements récurrents sont régulièrement pointés par l’ACPR dans ses rapports, lettres de suite ou décisions de sanction.

Notre analyse croisée, menée à partir de ces sources et de retours d’expérience terrain, permet d’identifier les failles les plus fréquemment observées – celles qui affaiblissent les dispositifs et exposent directement les entreprises à un risque de non-conformité.

8a – Ne pas formaliser l’évaluation du risque

Qualifier un client comme “standard” sans méthode définie, sans critères objectifs, ni grille validée : c’est l’un des manquements les plus répétés dans les contrôles. Toute évaluation doit être traçable, justifiée, reproductible. À défaut, le traitement devient arbitraire — et le dispositif, non opposable.

8b – Laisser le profil client devenir obsolète

Un profil de risque figé est un point mort dans la vigilance. Sans revue périodique ni mise à jour en cas d’événement significatif, l’entreprise perd la maîtrise du risque réel. L’ACPR sanctionne régulièrement l’absence de revue formalisée ou le non-respect des échéances.

8c – Omettre de déclencher les diligences renforcées

Un client classé à risque élevé doit faire l’objet de mesures spécifiques : examen renforcé, documentation accrue, revue plus fréquente. Ne pas appliquer ces mesures revient à neutraliser le principe même de vigilance différenciée.

8d – Ne pas pouvoir justifier ses arbitrages

Le refus d’une diligence, la clôture d’une alerte, la qualification d’un client en “faible risque” : chaque décision doit être tracée, argumentée, et disponible à tout moment. Ce n’est pas qu’une exigence documentaire — c’est aussi une condition de défense en cas de contrôle.

8e – Externaliser sans encadrement clair

La délégation de tâches (collecte, filtrage, scoring) n’exonère en rien la responsabilité de l’entreprise. Sans gouvernance formalisée, sans supervision active, l’externalisation devient un facteur de non-conformité — pas un levier d’efficacité.

CAS D’USAGE CONCRET__________

Une direction conformité qui maîtrise son dispositif KYC est capable de :

• justifier la méthode utilisée pour classifier chaque client,

• démontrer que les profils de risque sont à jour et revus à échéance,

• expliquer chaque clôture d’alerte ou déclenchement de diligence renforcée, produire un historique documenté des décisions clés,

• encadrer précisément les tâches externalisées et les responsabilités internes.

Ce niveau de rigueur n’est pas une option.

C’est ce que les autorités attendent : une chaîne de vigilance fluide, traçable, opposable.

9 – Quelles solutions digitales pour gérer le KYC et le transformer en avantage concurrentiel ?

Digitaliser le KYC ne consiste pas à automatiser pour automatiser. Il s’agit de structurer un dispositif capable de tenir dans la durée, de s’adapter aux exigences réglementaires, et de soutenir les équipes dans les moments critiques : entrée en relation, alerte, audit, remédiation.

Une solution bien pensée ne se limite pas à alléger la charge.

Elle :

• facilite l’enrichissement automatique des profils (registre du commerce, listes de sanctions, données externes fiables…),

• améliore la qualification des alertes,

• structure une traçabilité robuste, alignée sur les attentes des régulateurs.

9a – Première option : les solutions « Best of breed »

Les solutions best of breed reposent sur une architecture modulaire : chaque brique logicielle (screening, scoring, surveillance, archivage…) est choisie pour sa spécialisation, puis intégrée à un ensemble via des API et une gouvernance centralisée. Cette approche permet une personnalisation poussée et une adaptation fine aux exigences internes ou réglementaires.

Avantages :

-

- qualité de chaque composant, souvent parmi les meilleurs de leur catégorie,

- évolutivité indépendante de chaque module,

- adaptation rapide aux contextes métiers spécifiques ou aux évolutions réglementaires.

Contraintes :

-

- nécessité d’une DSI impliquée et structurée,

- interopérabilité technique à piloter et maintenir dans le temps,

- risque de silos si la gouvernance transversale est insuffisante.

CAS D’USAGE CONCRET__________

Une approche best of breed bien gouvernée permet de :

• intégrer des outils experts (screening, scoring, analyse comportementale…) dans un socle commun,

• ajuster finement chaque brique à un cas d’usage ou un périmètre métier,

• faire évoluer une partie du dispositif sans remettre en cause l’ensemble,

• connecter facilement des données externes (registres, listes, adverse media),

• préserver une indépendance vis-à-vis des fournisseurs.

C’est une option puissante – mais qui demande une orchestration solide pour garantir la cohérence du dispositif et éviter les angles morts.

9b – Deuxième option : les solutions « All in one »

Les solutions All in one/Tout-en-un regroupent dans un environnement unique l’ensemble des fonctionnalités nécessaires au traitement KYC : collecte, filtrage, scoring, traçabilité, alertes, reporting.

Leur principal atout : la lisibilité du dispositif et la simplicité d’exploitation pour les équipes métier.

Forces :

-

- interface homogène, supervision centralisée, expérience fluide,

- implémentation plus rapide, avec une logique clé-en-main,

- maintenance facilitée et pilotage unique.

Limites :

-

- moindre flexibilité pour les cas complexes ou très spécifiques,

- dépendance forte à un éditeur unique,

- difficulté éventuelle à intégrer des briques externes non prévues nativement.

En résumé : ce type de solution est adapté aux structures qui veulent un dispositif lisible, gouverné, durable – et surtout capable de s’adapter efficacement à leurs contraintes, leurs volumes et leur maturité opérationnelle.

CAS D’USAGE CONCRET__________

Une solution KYC tout-en-un bien déployée permet de :

• piloter l’ensemble du dispositif depuis un seul environnement,

• déclencher une revue exceptionnelle sans bascule ni perte de contexte,

• historiser automatiquement chaque validation, document et décision,

• appliquer une grille de risque homogène sur tout le portefeuille,

• remonter les signaux faibles dans une chaîne de vigilance fluide.

Le résultat : moins de ruptures, moins d’erreurs, et une conformité plus lisible — en interne comme face aux régulateurs.

Pour aller plus loin : lire l’interview d’Elie Lafin sur le pourquoi du choix d’une solution « all in one » pour BeCLM.

10 – KYC : au-delà du cadre, l’enjeu

Le KYC dépasse le simple exercice de conformité. C’est le pilier de la gestion des risques : il structure les relations d’affaires, soutient la conformité, éclaire les décisions. Il engage toute l’entreprise – de la gouvernance à l’opérationnel.

Son périmètre s’est élargi.

Ses exigences se sont durcies. Et sa mise en œuvre s’est complexifiée.

Mais au cœur du dispositif, l’enjeu reste intact : comprendre, anticiper, justifier.

Savoir à qui l’on a affaire. Savoir pourquoi on agit. Savoir prouver.

Choisir une solution KYC, ce n’est pas seulement choisir un outil.

C’est s’allier à un partenaire qui comprend vos contraintes, vos flux, vos risques. Qui transforme des normes en pratiques, des obligations en leviers. Dans un environnement instable, ce qui compte, ce n’est pas la promesse marketing. C’est la tenue. L’exécution. La capacité à encaisser les montées en charge et les revirements.

Demain, le KYC ne sera pas seulement un enjeu réglementaire. Il dira si on peut vous faire confiance.

11 – KYC : 10 points clés à retenir

10 infos clés pour aborder KYC :

FAQ – 10 questions que se posent les professionnels de KYC

1. Le KYC est-il toujours déclenché par une relation d’affaires ?

Oui, en règle générale. La création d’une relation d’affaires au sens de l’article L561-2 du Code monétaire et financier déclenche les obligations de vigilance. Toutefois, certaines opérations ponctuelles, si elles dépassent un seuil défini ou présentent un risque particulier, peuvent également imposer un KYC, même en l’absence de relation durable.

2. Une vigilance allégée est-elle possible pour un client déjà connu ?

Pas automatiquement. La vigilance allégée ne peut s’appliquer que si le client présente un niveau de risque faible et si l’ensemble des conditions prévues à l’article R.561-10 du Code monétaire et financier sont réunies. La simple ancienneté ou régularité de la relation ne suffit pas.

3. Comment m’assurer de la qualité des listes de PPE utilisées dans ma solution ?

La fiabilité des listes de Personnes Politiquement Exposées (PPE) est essentielle pour une gestion efficace des risques liés au blanchiment de capitaux et au financement du terrorisme. Pour évaluer la qualité de ces listes, il est recommandé de poser les questions suivantes à votre prestataire :

-

- Quelle est la source des données ? Les informations proviennent-elles de sources officielles, telles que les journaux officiels ou les registres publics, ou sont-elles issues de sources moins fiables ?

- Comment les données sont-elles collectées et mises à jour ? Le prestataire utilise-t-il des processus automatisés, semi-automatisés ou manuels pour la collecte et la mise à jour des données ? À quelle fréquence ces mises à jour sont-elles effectuées ?

- Comment sont traitées les PPE de niveaux 2 et 3 ? Les proches et associés des PPE (niveaux 2 et 3) sont-ils inclus dans les listes ? Si oui, quelles sont les sources utilisées pour les identifier, et ces informations sont-elles légalement collectées conformément au RGPD ?

- Quelles sont les procédures de contrôle qualité ? Le prestataire dispose-t-il d’un processus de vérification interne pour assurer l’exactitude et la pertinence des données ?

- Les listes sont-elles conformes aux réglementations locales et internationales ?

Le prestataire prend-il en compte les variations dans la définition des PPE selon les juridictions ?

En posant ces questions, vous pourrez évaluer la robustesse des listes de PPE que vous utilisez et assurer une conformité optimale avec les exigences réglementaires.

4. Faut-il filtrer uniquement les représentants légaux d’une personne morale ?

Non. Le filtrage doit porter sur toutes les personnes physiques qui exercent un contrôle effectif ou bénéficient de la structure : représentants légaux, bénéficiaires effectifs, mandataires… Se limiter aux dirigeants est insuffisant et constitue un manquement aux exigences de vigilance.

5. Peut-on s’appuyer sur des bases externes pour enrichir un KYC ?

Oui, à condition que les sources soient fiables, pertinentes et licites. Les registres du commerce, les listes de sanctions, les bases de données PEP ou les médias négatifs bien sourcés permettent d’améliorer la qualité des informations, sans solliciter directement le client. Cela facilite l’identification des risques tout en allégeant la charge opérationnelle.

6. Comment évaluer le risque d’un client dans le cadre du KYC ?

Chaque relation d’affaires doit faire l’objet d’une évaluation du risque de blanchiment de capitaux et de financement du terrorisme. Cette évaluation repose sur des critères objectifs tels que l’activité exercée, la zone géographique, la complexité de la structure, l’exposition politique ou médiatique, ou encore l’historique de la relation.

Pour la structurer et garantir sa traçabilité, les entités assujetties s’appuient généralement sur une grille de risques. Cet outil permet d’objectiver le niveau de vigilance à appliquer (standard, renforcée ou allégée) et de justifier les arbitrages en cas de contrôle. La grille doit être formalisée, documentée et appliquée de façon homogène à l’ensemble du portefeuille.

7. Les maires sont-ils des PPE et doit-on les filtrer ?

Non, les maires ne sont pas officiellement classés comme Personnes Politiquement Exposées (PPE) en France. Cependant, ils exercent une fonction publique locale impliquant la gestion de fonds publics, ce qui les rend particulièrement exposés aux risques de corruption et de blanchiment. En 2023, 39 % des affaires de corruption recensées en France impliquaient des élus locaux, notamment des maires, adjoints et conseillers municipaux .

Bien que la réglementation française ne les qualifie pas formellement de PPE, une approche fondée sur les risques impose de les filtrer systématiquement. Le filtrage permet d’identifier d’éventuelles sanctions, condamnations ou expositions médiatiques défavorables, contribuant ainsi à une évaluation précise du risque client.

Des bases de données publiques, telles que le Répertoire national des élus, facilitent l’intégration de ces informations dans les outils de filtrage .

8. Une alerte peut-elle être clôturée automatiquement ?

Oui, à condition que les règles de clôture soient formalisées, documentées et validées en amont. Une clôture automatique ne peut reposer que sur des scénarios strictement encadrés. En cas de doute, de signal faible ou de comportement atypique, une supervision humaine reste obligatoire.

9. L’externalisation du KYC transfère-t-elle la responsabilité ?

Non. Même en cas d’externalisation (collecte, filtrage, scoring…), l’entité assujettie reste seule responsable de la conformité du dispositif. Elle doit encadrer cette délégation, superviser les actions du prestataire et être en mesure de justifier chaque décision prise.

10. Comment affiner l’évaluation du risque client dans un dispositif KYC ?

La simple grille de scoring ne suffit pas toujours. Pour calibrer finement leur cartographie des risques, les professionnels de la conformité s’appuient sur des indicateurs métiers : complexité capitalistique, rotation des dirigeants, exposition médiatique, part d’activité à l’international, antécédents de remédiation… Ces indicateurs permettent d’aller au-delà d’un scoring standardisé, souvent trop rigide, et d’adapter les diligences à la réalité du client.

Un bon indicateur est :

• pertinent au regard des risques LCB-FT,

• mesurable de manière objective et traçable,

• actionnable (il permet d’orienter les mesures de vigilance).

La pertinence de ces indicateurs dépend fortement du secteur, du modèle économique et de la typologie de clientèle. C’est pourquoi une cartographie efficace repose aussi sur la capacité à construire des indicateurs sur-mesure, validés en interne et utilisés de façon homogène.